在做内存取证的时候,有时候我们会想要得到Administrator的密码,这个时候我们可能会用hashdump命令:

volatility -f xxxx.vmem --profile=Win7SP1x64 hashdump但是有时候这个命令并不是万能的,比如OtterCTF 某题,出来的结果是这样的:

volatility -f OtterCTF.vmem --profile=Win7SP1x64 hashdump

Volatility Foundation Volatility Framework 2.6

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Rick:1000:aad3b435b51404eeaad3b435b51404ee:518172d012f97d3a8fcc089615283940:::拿出任何一个去解都是空密码,因为这个题是两段hash,后面的没有出来,所以hashdump无法成功,这个时候就要用到Volatility里面的一个插件mimikatz,但是这个插件不是自带的,需要自己安装,这里给出安装过程。

首先进入

Volatility的插件目录下cd /usr/lib/python2.7/dist-packages/volatility/plugins/把

mimikatz.py这个文件复制到前面的目录下(最后有个点表示当前目录不要漏了)sudo cp ~/桌面/mimikatz.py .

链接:https://pan.baidu.com/s/1T5kZ_irc0xMuF7TmBGd26g

提取码:f36w这是mimikatz.py文件

然后设置一下文件夹的权限

sudo chmod 777 * -R然后

mimikatz插件得依赖construct库,我们先卸载sudo pip uninstall construct然后再安装

construct库sudo pip install construct==2.5.5-reupload最后检验一下

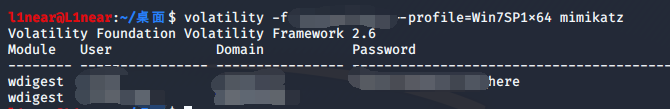

volatility -f xxx.raw --profile=Win7SP1x64 mimikatz